Hostwinds Учебники

Результаты поиска для:

Содержание

Установите RiveGuard VPN - Ubuntu Linux

Что такое WireGuard?

RiveGuard - это служба VPN, которая может работать на любой установке Linux. Он имеет клиента для многих популярных операционных систем, таких как Windows, iOS, Android и многие другие. RiveGuard похвастается более безопасным, чем OpenVPN, имея более миллиона меньше линий кода, что означает, что установка также меньше и быстрее. Поскольку частные решения VPN идут, этот обещает быть простым настройкой и использованием.

Задача:

Эта целью руководства состоит в том, чтобы установить RiveGuard на Ubuntu 16.04, 18.04, или 20.04 и настроить PC Windows Desktop для подключения к серверу VPN.Это будет наиболее распространенное использование WikeGuard для многих пользователей.Единственные шаги для других операционных систем, которые отличаются от настоящего Руководства, являются начальной установкой, которая может быть сделана в 3 строках или меньше и может быть найдено в HTTPS://wireguard.com/install.

Другие используемые для этого программного обеспечения могут быть сетевыми серверами вместе в частную локальную сеть, которая идеально подходит для серверов, которые выполняют удаленную базу данных, которые не должны принимать запросы от серверов, отличных от тех, которые они предназначены для обслуживания контента.

Установка:

Лучше всего не использовать пользователь root для чего -либо, а вместо этого использовать пользователь sudo Это может запускать вещи как корень, когда это необходимо.В этом руководстве мы будем префиксировать команды с «sudo».

На Ubuntu 16.04 и 18.04 Команда установки WikeGuard проста. Однако репозиторий для установки не включен по умолчанию. Вот 3 команды для запуска, чтобы добавить репозиторий и установить программное обеспечение.

sudo add-apt-repository PPA:wireguard/wireguard

sudo apt-get update

sudo apt-get install wireguard

Позже выбросы Ubuntu, репозиторий для WikeGuard включен по умолчанию. Вы можете установить с помощью команды:

sudo apt-get install wireguard

Теперь, когда Rizeguard установлен, пришло время начать настройку его в качестве VPN-сервера.

Конфигурация сервера:

Во-первых, мы должны генерировать пару ключ шифрования в шифровании.

sudo -i

cd /etc/wireguard/

umask 077; wg genkey | tee private key | wg pubkey > public key

Теперь мы можем просмотреть их, используя команду CAT. Вы захотите сохранить закрытый ключ в блокноте или что-то для дальнейшего использования.

ls -l private key public key

cat private key

Теперь мы будем работать над добавлением сетевого адаптера VPN, чтобы другие машины надежно подключались через его. Используя ваш любимый текстовый редактор, мы сделаем некоторые изменения в конфигурации в /etc/wireguard/wg0.conf, И для этого руководства мы будем использовать нано.

sudo nano /etc/wireguard/wg0.conf

Нам нужно будет добавить следующее в конец файла. Обратите внимание, что это только шаблон, и вам нужно будет изменить значения, поскольку они относятся к вашему серверу.

[Interface]

Address = **YOURSERVERIPHERE**

SaveConfig = true

PostUp = iptables -A FORWARD -i %i -j ACCEPT; iptables -A FORWARD -o %i -j ACCEPT; iptables -t nat -A POSTROUTING -o **ens3** -j MASQUERADE

PostDown = iptables -D FORWARD -i %i -j ACCEPT; iptables -D FORWARD -o %i -j ACCEPT; iptables -t nat -D POSTROUTING -o **ens3** -j MASQUERADE

ListenPort = **41194**

PrivateKey = **YOURPRIVATEKEYDETAILSHERE**

[Peer]

PublicKey = **YOURSERVERIPHERE**

AllowedIPs = **192.168.9.2/32**

Используйте Ctrl + X, чтобы сохранить удар y для да и введите, чтобы сохранить то же имя файла.

Прежде чем мы продолжим, я хочу объяснить здесь несколько разных вещей. Во-первых, это IP-адрес. Этот адрес должен быть внутренним или частным IP по вашему выбору. 192.168.xxx.xxx или 10.xxx.xxx.xxx являются общими. Здесь я установил это ВАШ СЕРВЕР Потому что все остальные машины будут говорить с этим, чтобы подключиться к VPN. Далее является закрытым ключом в разделе [Интерфейс]. Это ключ, который мы сгенерировали ранее.

Следующее, о чем мы хотим поговорить, это опубликовать и пост. Они называются, когда VPN запускается и останавливается и позволяет пересылать трафик через RiveGuard. Вам нужно будет заменить Ens3 С именем вашего общедоступного IP-адреса сетевого адаптера.Если вы хотите иметь «внутреннюю сеть» типа «Среда или указать, вы оставили их».Приложение для окружающей среды точечной точки заключается, например, подключение удаленного сервера базы данных.То ListenPort Может быть любой порт, который вы хотите, пока у него нет чего-то бегающего на нем.

Двигаясь до раздела [Peer], у нас есть несколько вещей, которые немного отличаются, чем программное обеспечение, как OpenVPN. У нас есть открытый ключ и еще один внутренний IP-адрес. Этот шаблон является готовым продуктом рабочей конфигурации, и вы будете заменять это значение Publickey самостоятельно. RiveGuard не позволяет всем к нему подключаться. Было бы лучшее создать новую пару открытых / частных ключей и вручную назначить каждому пользователю серверу в новом [Peer] блоке с открытым ключом и внутренним IP-адресом, который вы назначаете это соединение.

Мы сейчас находимся на доме. Нам нужно разрешить трафик через брандмауэр, при условии, что используя UFW:

sudo ufw allow 41194/UDP

Теперь нам нужно включить пересылку IPv4. Сделаем это, введя следующую команду:

sysctl -w net.ipv4.ip_forward=1

И последнее, но не менее важное: мы все запускаем.

wg-quick up wg0

Давайте проверим все в хорошем рабочем состоянии

sudo wg show

Теперь ваш сервер WikeGuard работает и работает. Это хорошая идея перезагрузить сервер в этот момент, не беспокойтесь о том, чтобы повернуть RiveGuard обратно. Это вернется автоматически. Пришло время использовать этот открытый ключ, который мы создали и получите наш Windows PC, подключенный к VPN.

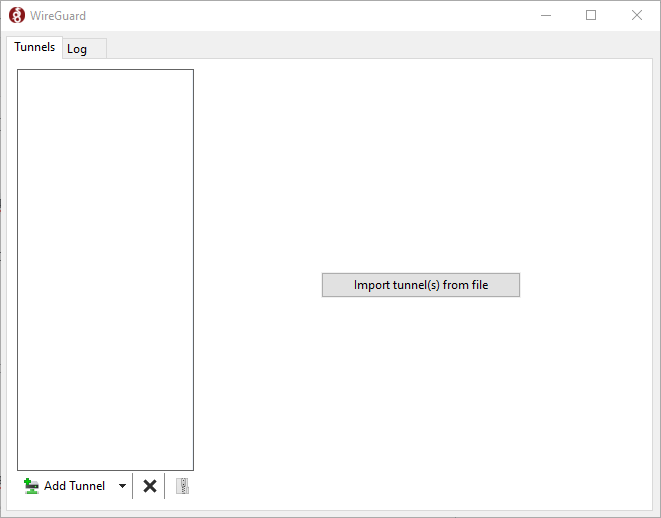

Загрузка для официального клиента можно найти ВотИ мы будем использовать его для этого руководства. После установки вы должны увидеть такого клиента.

Настройка клиента:

Нажав на стрелку рядом с «Добавить туннель» позволит нам добавить пустой туннель.Ваш пустой туннель придет предварительно загружен на публичную / закрытую ключевую пару, которую мы будем использовать.

Во-первых, давайте использовать информацию, которую мы должны настроить клиент Windows VPN.

[Interface]

PrivateKey = **YOURPRIVATEKEY**

Address = **YOURSERVERIP**

DNS = 8.8.8.8

[Peer]

PublicKey = **YOURPUBLICKEY**

AllowedIPs = 0.0.0.0/0, ::/0

Endpoint = 255.255.255.255:**LISTENPORT**

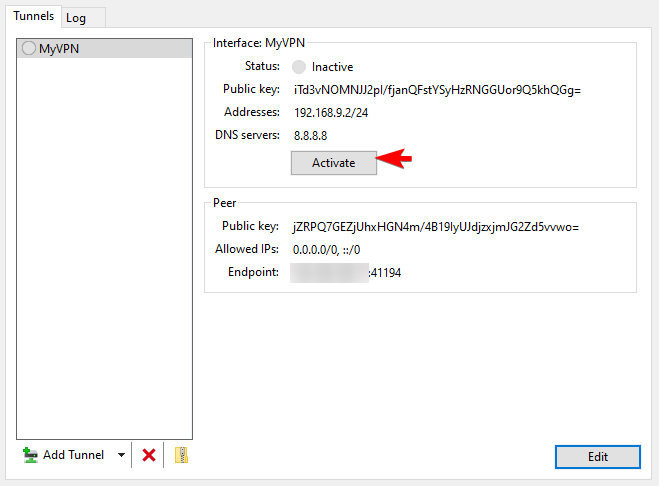

Опять же, в блоке [Интерфейсы], мы вручную присваиваем личный IP, который мы будем использовать в нашей частной сети, сохраняя наш закрытый ключ.Мы также собираемся назначить адрес для использования для DNS-разрешения.В этом примере мы используем публичные DNS-серверы Google.

В блоке [Peer] мы предоставляем информацию нашей сервера. Во-первых, предоставьте открытый ключ сервера. В допустимых IP-полях мы хотим разрешить все трафик подключаться, потому что мы используем сервер для подключения к веб-адресам. Выше мы позволили как IPv4, так и IPv6 трафик со всех адресов. Последняя настройка является конечной точкой, и он говорит вашему клиенту, где найти VPN-сервер. Этот адрес и порт являются теми на вашем сервере.

Пришло время завершить это, добавив тот открытый ключ, о котором мы упоминали ранее, в блоке [Peer] для ВАШЕГО СЕРВЕРПА. Для справки, это было /etc/wireguard/wg0.conf.

Теперь мы готовы активировать VPN и пользоваться нашей безопасной виртуальной частной сетью.

Написано Hostwinds Team / май 14, 2020